#Cybersécurité

#Digital

03/11/2022

L’incident management, bien qu’une stratégie essentielle pour toute entreprise, n’est pourtant pas défini chez tout le monde. Pourtant, dans une année rythmée par les cyberattaques, les entreprises ne devraient plus hésiter à s’y accommoder rapidement !

Alors comment mettre en place l’incident management, quels sont les rôles à définir et pour qui ? Luc Cottin et Matthieu Jungers, CEO et ISO chez Rsecure, ainsi que Serge Sauvage, Directeur compliance chez Rcube, vous expliquent tout !

Aujourd’hui, il existe 3 types de personnes concernées par les cyberattaques. Entre les clients, les fournisseurs et les pirates, les entreprises spécialisées en cybersécurité n’ont pas de quoi s’ennuyer !

Ces pirates, ou dirons-nous plutôt ces attaquants, peuvent sévir directement dans un crime ou par l’espionnage, le cyber-activisme, le terrorisme ou encore la guerre. Et pour faire face à ces situations, il faut que les entreprises se préparent correctement à répondre efficacement !

Plusieurs scénarios sont possibles et vous permettront de lutter de manière optimale contre les attaques, quelles que soient leur nature. Parmi ces solutions, le BCP, DRP et CRP.

Le Business Continuity Plan (BCP) est un plan de secours mis en place lorsque les locaux de l’entreprise deviennent inutilisables pour les employés. Ainsi, si un sinistre venait à arriver au sein de votre bâtiment, votre BCP serait mis automatiquement en marche et vous permettrait d’aller travailler ailleurs, en toute sécurité. Le Cyber-resilience Plan (CRP) va quant à lui, assurer la récupération des données malgré un évènement de typer cyber. Enfin, le Disaster Recovery Plan est le processus de maintenance ou de rétablissement des infrastructures suite à un sinistre.

Pour chacun des scénarios cités, des plans clairs et définis basés sur la stratégie à mettre en place vous seront proposés, basés sur la nature du désastre et ses impacts. Mais attention, en définissant les différentes stratégies, il est important de prendre en compte les métiers touchés par le désastre ainsi que les urgences prioritaires.

De manière globale, notre méthodologie de travail pour répondre aux cyber-risques repose sur une stratégie récemment développée par Rsecure, la méthodologie H.O.P. Axée sur 3 niveaux ; les Humains, les Outils et les Processus, cette méthodologie permet de mesurer la cyber-maturité d’une entreprise et d’adopter l’accompagnement et les mesures à mettre en place. Pour l’humain, l’objectif est d’analyser les risques et de former ses équipes à détecter les menaces existantes et à y répondre efficacement. Les outils permettent une mesure et une détection des vulnérabilités des systèmes de l’entreprise ainsi qu’une protection à long terme. Et les processus permettent, quant à eux, de répondre aux normes et politiques qui cadrent et encadrent les comportements des employés et de l’entreprise.

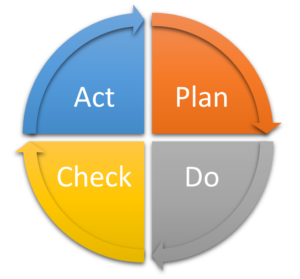

En parallèle de cette stratégie, la roue de Deming permet de se préparer pour agir au mieux. Elle est divisée en 4 étapes qui vont aider les employés d’une entreprise à définir un plan d’action complet et clair pour tout le monde : plan, do, check, act.

Concentrons-nous dans un premier temps sur le Business Impact Analysis de l’incident management. Ce BIA servira de base pour mettre en relation le métier avec l’ensemble des risques existants afin d’identifier les sources potentielles d’incident. Vous saurez définir les niveaux d’impacts financiers, légaux et plus en fonction de vos services et de vos systèmes mis en place. De cela sortiront des procédures de formation des utilisateurs qui les aideront à se préparer pour agir au mieux.

Une fois créées, ces procédures doivent ensuite être implémentées et testées car elles forment la base de votre capacité à agir de manière concrète à un incident. Cette capacité s’améliore d’incident en incident, lorsque l’entreprise fait un point sur ce qui a fonctionné ou pas.

Il existe des modèles de BIA (Business Impact Analysis), principalement régis par les différentes circulaires du régulateur qui fournissent des grilles de lectures et imposent que les sociétés régulées respectent certains paramètres d’évaluation de base (financier, légal…).

Le BIA permettra aussi d’identifier les priorités des incidents analysés sur base de quelques critères préétablis tels que le nombre de devices impactés, le type d’incident en cours… Ces priorités seront catégorisées par niveau d’importance, du niveau 1 mineur, au niveau 4 majeur. Pour chacun de ces incidents, il convient de définir les rôles des personnes responsables. S’il s’agit d’un incident informatique, le support et le comité informatique seront en première ligne. S’il s’agit plutôt d’une cyberattaque, ce sont les Security Officers ainsi que le CISO qui prendront en charge la situation. Et enfin, si c’est un incident naturel, c’est au gestionnaire du Business Continuity Plan ou au Local Facility de se charger de l’incident.

Lorsque l’entreprise se trouve face à un incident majeur, les responsables de cette gestion, préalablement désignés, doivent communiquer avec l’équipe d’urgence parmi lesquels le BCP Manager, le CISO, le CTO… Pour ce faire, ils doivent utiliser un outil de communication qui envoie des SMS aux responsables de cette équipe afin d’identifier la nature de l’évènement, son impact sur la société ainsi que les décisions à prendre pour y faire face. Attention, les outils de communication utilisés lors du processus de résolution doivent être externes à l’entreprise pour éviter toute complication lors de l’incident.

Si l’impact est trop élevé pour le comité contacté, c’est à la Crisis Management Team (CMT) de faire son entrée en utilisant le même outil de communication entre chacune des étapes à suivre. Et encore une fois, si la situation ne s’est pas améliorée , il convient d’agrandir la prise de responsabilités et de faire appel au « board ». N’impliquez pas des personnes uniquement pour agrandir l’équipe ! Chaque membre doit être conscient de sa responsabilité dans les actions décidées et mises en place.

Concernant les outils, il en existe plusieurs (système d’alerte, solution SaaS…). Veillez toujours bien à ce qu’il soit extérieur à l’entreprise pour qu’il ne soit pas impacté par l’incident.

Vous savez maintenant comment organiser votre Incident Management pour faire face, au mieux, aux cyberattaques ou sinistres de votre entreprise !

En savoir plus sur l’incident management

Revoir le webinaire